Как снять шифрование на андроиде?

Шифрование Андроид

Начиная с Android 4.2, вы можете зашифровать все устройство средствами самой операционной системы Android. При этом вам не нужно покупать или устанавливать какие-либо дополнительные приложения. Все осуществляется средствами самой операционной системы, причем доступ к Интернету для этого не нужен. Вы можете зашифровать данные в любой момент, когда посчитаете это целесообразным.

Шифрование Андроид

Работает шифрование так: после включения шифрования все данные на устройстве и на карте памяти будут зашифрованы. Конечно, если кто-то разблокирует ваше устройство, он все равно получит доступ к данным, однако это спасет ваши данные, если кто-то попытается украсть карту памяти или прочитать данные без включения смартфона с его внутренней памяти. У него ничего не выйдет, так как данные будут зашифрованы.

При включении смартфона вам нужно будет вводить пароль, позволяющий расшифровать данные. Без ввода пароля смартфон дальше не загрузится. Это не просто пин-код, это ключ, которым зашифрованы ваши данные.

О шифровании устройства вы должны знать следующие вещи:

- Шифрование возможно только в одном направлении. После шифрования расшифровать устройство уже будет нельзя. Можно только сбросить его до заводских настроек, но в этом случае вы потеряете все данные.

- Шифрование всего устройства замедляет работу смартфона. В принципе, в эру 8-ядерных процессоров и при объеме оперативной памяти от 1 Гб это не доставит вам хлопот. На более слабых устройствах «торможение» будет ощутимым.

- Шифрование устройства не спасет ваши данные от случая, если кто-то попросил ваш смартфон, чтобы просмотреть, а сам в этот момент или установит троян, или просто вручную отправит некоторые интересующие его данные на свой телефон. От таких случаев позволяет защититься только криптоконтейнер: ведь для доступа к данным внутри контейнера нужно будет ввести еще один пароль, который злоумышленник не знает.

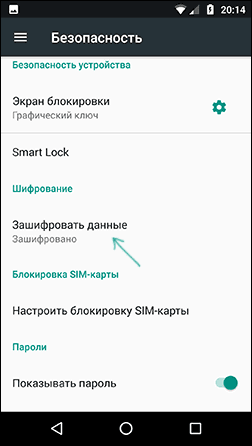

Если вы хотите зашифровать все устройство, перейдите в Настройки, Безопасность, затем нажмите кнопку Зашифровать телефон (или Зашифровать планшет) в разделе Шифрование. Далее следуйте инструкциям.

Похожие статьи

Как включить TLS 1.3 в Windows

Стоит ли доверять плагинам для защиты WordPress

Использование API VirusTotal

10 комментариев

![]()

А сколько попыток даётся для ввода пароля?

![]()

А как отключить шифрованиее

![]()

В реалми 5 настройки-безопасность-блокировка приложений. Без пароля конфиденциальности не возможно войти в меню «блокировка приложений».

![]()

Не чаено зашифровал устройство,как его разшифровать

![]()

А как нибудь его отключить можно? а то ввел какойто пароль не разобравшись что это вообще а теперь не могу разлочить…

![]()

Здравствуйте дети зашифровала ватсаб галерею сообщения и вызовы одним паролем. Вспомнить не могут, подскажите пожалуйста как можно снять шифр, не удаляй все с телефона. Помогите умоляю вас, сбросить настройки не могу, т. к вся база в телефоне по работе

![]()

Взяли торговца оружием, у него телефон с контактами зашифрован. Как отключить шифрование? Пароль его хозяин забыл. Поможет ли паяльник и какой мощности?

![]()

Можно с регулятором, на маленькую мощность для начала, но положить на стол перед ним паяльник на 60 ватт без регулятора, такой которым ведра паяют.

![]()

Мобильный телефон это вещь личного пользования, содержащая зачастую конфиденциальную информацию. Не давайте его детям и посторонним людям во избежание проблем со сном и нервами.

![]()

шифрование нужно только для того чтоб кто то извне замаскировавшись под работу сотовой сети не спер ваши данные с криминальными целями. сделать такое как вы понимаете не так то просто- это в теории зачем это нужно. на практике программы которые защищают зашифрованные данные паролем не настолько надежны чтоб защитить от злоумышленника способного подключиться к телефону замаскироаавшись под сигнал вышки сотового оператора. телефон верифицируется у вышки, а вышка нет такой механизм.

так что шифрование было актуально когда то. сейчас от серьезного вторжения не спасет.сотовый оператор знает все.а вот тормоза после шифрования устройства обеспеченны. гораздо проще ограничиться простой защитой входа парольной защитой. от деток или чайников спасет .а от серьезного хака не спасет ничего.

а уж если мне попал телефон в руки можно залезть в сервисном режиме используя чекроинт он есть в любом телефоне. разблокировать загрузчик установить кастомнле рекавери через него спокойно снести пароли . я так делал. нашел запароленный, залоченный тел. полазил по инету и вуаля.а если этим кто то оытный специально зантмается думаю даже без сервисных программ -а и таковые имеются в сервисных центрах хватит полчаса чтоб получить полный доступ к любому самому навороченному по безопасности телефону.

Android: извлекаем данные с зашифрованной SD-карты и получаем доступ к скрытым методам

Содержание статьи

Сегодня в выпуске: обзор систем безопасности Android, объяснение атак типа Cloak & Dagger, гайд по извлечению данных с зашифрованной карты памяти, обход ограничений на загрузку нативных библиотек и доступ к скрытым Java-методам, уязвимость в Android Download Provider. А также: несколько инструментов пентестера и подборка библиотек для программистов.

Почитать

Как Android обеспечивает безопасность

The Android Platform Security Model — написанный сотрудниками Google вайтпейпер, посвященный теории и практике реализации подсистем безопасности в Android. В документе много воды, но есть и хоть и не новая, но полезная новичкам информация. Наиболее интересные моменты:

- Android использует три вида аутентификации (проще говоря: метода разблокировки экрана) с разным уровнем надежности и, соответственно, уровнем доступа: 1) пароль или пин-код — считается наиболее надежным и поэтому дает полный контроль над устройством без всяких ограничений; 2) отпечаток пальца или снимок лица — менее надежный, поэтому система запрашивает пароль после каждой перезагрузки телефона, а также через каждые 72 часа; 3) аутентификация по местоположению или близости определенного Bluetooth-устройства — наименее надежный метод, поэтому на него накладываются те же ограничения, что и на биометрический метод, плюс он не позволяет получить доступ к аутентификационным ключам Keymaster (например, тем, что используются для платежей), а принудительный запрос пароля происходит не через 72 часа, а уже через четыре.

- Песочницы (изолированная среда исполнения) для приложений в Android реализованы с помощью запуска каждого приложения от имени созданного специально для него Linux-пользователя. Приложение имеет полный контроль над файлами своей песочницы ( /data/data/имя_пакета ), но не может получить доступ к файлам других приложений и многим системным файлам. Система также использует UID (идентификатор пользователя) для контроля полномочий приложения.

- Контроль доступа на основе UID не распространяется на карты памяти и USB-накопители, так как зачастую они используют файловую систему FAT, которая не позволяет назначить права доступа к файлам. Чтобы решить эту проблему, Android использует виртуальную файловую систему (sdcardfs), которая подключается к каталогу /sdcard/Android . Приложения могут хранить данные внутри нее без опасения, что другие приложения получат к ним доступ. Также Android позволяет подключить карту памяти в режиме Adoptable Storage, когда SD-карта форматируется в зашифрованную ФС ext4 и становится частью внутреннего хранилища данных.

- Единственный способ покинуть песочницу — получить права root. В Linux пользователь root имеет неограниченный доступ к файловой системе (ядро отключает любые проверки доступа для этого пользователя).

- Для защиты ключей шифрования/аутентификации Android и приложения могут использовать Keymaster. Это подсистема, позволяющая хранить данные в TEE (Trusted Execution Environment), специальном микрокомпьютере внутри SoC, к которому имеет доступ только система. TEE позволяет защитить данные даже в том случае, если злоумышленник получил права root. Начиная с девятой версии Android также поддерживает StrongBox, выделенный чип TEE, разработанный самой Google. Он позволяет защититься от атак класса Rowhammer.

- Для защиты от эксплуатации уязвимостей в системных компонентах Android использует SELinux, подсистему ядра Linux, позволяющую более тонко управлять правами доступа, а также контролировать доступ процессов к системным вызовам. К примеру, обнаружив в одном из системных компонентов уязвимость, взломщик может попытаться принудить этот компонент выполнить системный вызов exec для запуска root shell, но, если правила SELinux запрещают это делать данному компоненту, вызов будет отклонен.

- Начиная с седьмой версии Android способен гарантировать, что ни операционная система, ни загрузчик не были скомпрометированы. Такая проверка называется Verified Boot и выполняется на этапе загрузки: сначала загрузчик сверяет контрольную сумму раздела boot, затем один из следующих компонентов загрузки сверяет контрольные суммы файлов в разделе system. Тот же механизм используется для защиты от отката на предыдущую версию прошивки, которая может содержать уязвимости. Производители вольны сами выбирать, как должна повести себя система в случае обнаружения нарушения: вывести на экран предупреждающее сообщение или прекратить загрузку.

Как работают атаки класса Cloak & Dagger

Cloak and Dagger — Mobile Malware Techniques Demystified — небольшая заметка о том, как работают атаки класса Cloak & Dagger. Мы писали об этом типе атак еще в 2017 году, но тогда рассмотрели только одну из них: кейлоггер, не требующий дополнительных прав в системе. Эта статья посвящена другой атаке, позволяющей заставить пользователя включить настройку доступа к AccessibilityService (позволяет перехватывать любые нажатия пользователя и нажимать кнопки интерфейса за него), замаскировав переключатель под нечто безобидное.

Атака использует разрешение SYSTEM_ALERT_WINDOW, которое приложения из Google Play получают автоматически. SYSTEM_ALERT_WINDOW позволяет выводить элементы интерфейса поверх других приложений, то есть реализовать такие вещи, как плавающие окна, меню, панели управления. Создатели вирусов быстро смекнули, что эту возможность можно использовать для перекрытия текущего окна на экране и обмана пользователя, поэтому с версией Android 5 Google выкатила защиту, которая проверяет, не был ли перекрыт какой-либо опасный для включения элемент интерфейса оверлеем, и отказывается его включить, если это так. Поэтому Cloak & Dagger вместо одного оверлея на весь экран создает несколько небольших и выкладывает их вокруг элемента управления, так что в результате защита не срабатывает.

Обход защиты на включение AccessibilityService с помощью трех-четырех оверлеев

Обход защиты на включение AccessibilityService с помощью трех-четырех оверлеев

Атака работает на Android версий 4.4.4–7.1.2, исходный код доступен.

В дополнение можно отметить еще одну статью на смежную тему: Android Toast Overlay Attack: “Cloak and Dagger” with No Permissions. Ее авторы пошли еще дальше и реализовали ту же атаку вообще без использования разрешения SYSTEM_ALERT_WINDOW. Вместо него они засунули все оверлеи в toast-сообщение, то самое, которое позволяет выводить в нижней части экрана информационные сообщения. Как оказалось, такие сообщения тоже представляют собой полноценные полноэкранные окна, большая часть которых прозрачна. И у приложения есть доступ к этому окну и возможность его изменять.

Как получить доступ к зашифрованной карте памяти

Recovering data from a failing Android adoptable storage — статья о том, как восстановить данные с карты памяти, отформатированной с помощью механизма Adoptable Storage. В отличие от обычного подключения SD-карты, Adoptable Storage создает на карте памяти зашифрованный том, форматирует его в файловую систему ext4, а затем подключает ее к основному хранилищу данных так, что на нее можно сохранять не только фотки с пляжа, но и приложения, их данные и любую другую информацию, которая обычно хранится только во внутренней памяти устройства. Другими словами, Adoptable Storage позволяет расширить встроенную память устройства.

Но есть одна, а точнее две смежные проблемы: 1) если вставить карту памяти в другой телефон — он ее не увидит из-за отсутствия ключа для расшифровки данных; 2) если что-то пойдет не так (например, карта памяти начнет сбоить), восстановить данные с нее не получится, точнее получится, но через одно место. Как через это место восстанавливать данные, описано в статье.

Для начала на телефоне необходимо получить права root. Затем подключить карту памяти к Linux-машине (macOS тоже должна подойти, но действия описаны именно для Linux) и снять ее образ. Обычный dd в этом случае не подойдет, так как, если карта памяти начала сбоить, он, скорее всего, вывалится с ошибкой Input/output error. Выручит ddrescue, который предназначен как раз для таких случаев:

Далее необходимо извлечь из памяти устройства ключ шифрования (на устройствах с активным модулем TEE такой трюк, скорее всего, не пройдет):

Используем полученный ключ, чтобы смонтировать файловую систему:

Это все. Далее автор рассказывает, как залить файлы на другую карту памяти и изменить размер файловой системы. Про это можно прочитать в оригинальной статье. Также стоит отметить, что если карты памяти одинакового объема, то можно вообще не заморачиваться с подключением файловой системы на компе и копированием ключа, а просто залить полученный на первом шаге образ на новую карту памяти с помощью того же ddrescue:

Как обойти ограничения на доступ к внутренним библиотекам и методам

Android Runtime Restrictions Bypass — статья о том, как обойти ограничения на доступ к внутренним библиотекам и методам Android.

Начиная с Android 7 Google ввела ограничения на прямую загрузку нативных системных библиотек (например, /system/lib/libart.so ). Позже, уже в релизе Android 9, появилось ограничение на доступ к определенным скрытым методам, которые раньше можно было вызывать с помощью рефлексии. Как оказалось, эти механизмы достаточно просто обойти.

Принцип работы механизма, ограничивающего загрузку библиотек, построен на пространствах имен. Если JNI-библиотека приложения попытается загрузить библиотеку, которая расположена за пределами каталогов /data , /mnt/expand или в песочнице самого приложения, оно будет завершено с такой ошибкой:

Проверка осуществляется в лоадере библиотек ( /system/bin/linker ), который создает для каждой JNI-библиотеки приложения структуру soinfo, которая хранит информацию о ней и пространствах имен, к которым она может получить доступ:

Все структуры soinfo размещены в мэпе g_soinfo_handles_map.

Интересно здесь то, что g_soinfo_handles_map — это экспортированная статическая переменная. Поэтому с помощью символьной таблицы ELF можно найти базовый адрес /system/bin/linker , рассчитать адрес g_soinfo_handles_map JNI-библиотеки и изменить структуру soinfo, добавив нужные пути в доступное ей пространство имен:

После этого попытка загрузить библиотеку будет успешной:

Ограничение доступа к внутренним методам Java API, предназначенным только для использования системными компонентами, реализовано иначе, а именно с помощью прямых проверок на доступ. Например, функция GetStaticMethodID, используемая для доступа к Java-методам из JNI-библиотеки, вызывает функцию FindMethodID, которая в том числе проверяет, доступен ли данный метод:

ShouldBlockAccessToMember() в конечном итоге вызывает метод Runtime::GetHiddenApiEnforcement(), который сообщает, стоит ли отклонить вызов или нет. При этом система может либо пропустить его без вопросов, либо вывести предупреждение, либо использовать черный и серый списки, которые содержат имена запрещенных к использованию методов.

Чтобы отключить проверку, мы должны перевести рантайм в режим «пропускать без вопросов» (EnforcementPolicy::kNoChecks), но для этого нам нужен доступ к самому рантайму:

Однако в этом случае компилятор (а точнее, линковщик) будет вынужден импортировать символ art::Runtime::instance_ в JNI-библиотеку, то есть слинковать ее с libart.so. И здесь мы столкнемся с ограничением пространства имен, а предложенный ранее метод его обхода не сработает, так как мы не сможем изменить пространство имен раньше, чем в память загрузится libart.so.

Но есть другой способ получить доступ к рантайму. Дело в том, что метод JNI_OnLoad, который запускается при загрузке JNI-библиотеки, в качестве первого аргумента получает указатель на art::JavaVMExt, который имеет метод GetRuntime(). Так что все, что нам остается, — это получить доступ к рантайму и отключить проверку:

Примечательно, что команда Android security team не считает описанные методы обхода нарушением безопасности (мол, не для безопасности они были придуманы), поэтому быстро дала согласие на обнародование информации и публикацию исходного кода PoC.

Описание уязвимостей в Android Download Provider

Multiple Vulnerabilities in Android’s Download Provider — статья исследователя, нашедшего три уязвимости в Android: CVE-2018-9468, CVE-2018-9493 и CVE-2018-9546. Все они затрагивают Download Content Provider, компонент, позволяющий любому приложению запустить загрузку файла из интернета так, чтобы пользователь видел уведомление с прогрессом загрузки.

- CVE-2018-9468. Первая уязвимость заключается в том, что Download Content Provider позволяет увидеть любые другие загрузки, происходящие на устройстве, а не только свои собственные. Используя URL вида content://downloads/public_downloads/# , зловредное приложение может подобрать загрузку по номеру и, например, прочитать загруженный файл или подменить его сразу после загрузки. Причем это относится как к обновлениям ПО, так и к загрузкам из Google Play. Исходный код примера.

- CVE-2018-9493. Вторая уязвимость — SQL-инъекция, позволяющая получить доступ к закрытым столбцам таблицы (например, CookieData). Исходный код примера.

- CVE-2018-9546. Третья уязвимость позволяет извлечь HTTP-заголовки (могут включать аутентификационные данные и кукисы) для любой загрузки. Уязвимость использует тот же трюк, что и первая. Исходный код примера.

Данные уязвимости были исправлены в сентябрьском и ноябрьском security-патчах.

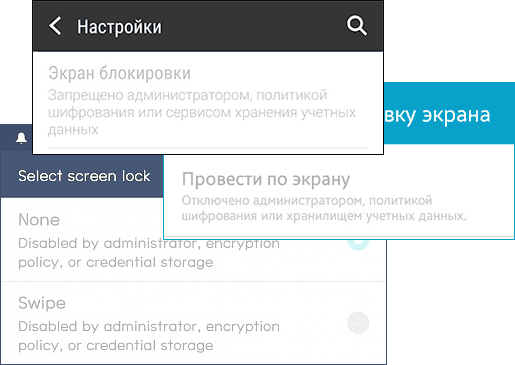

Запрещено администратором, политикой шифрования или хранилищем учетных данных на Android — как исправить

Если вы решили отключить графический ключ, PIN-код или пароль на Android телефоне, при этом в настройках безопасности выбрать незащищенные варианты нельзя, а вместо этого вы видите сообщение о том, что это запрещено или отключено администратором, политикой шифрования или хранилищем учетных данных, в большинстве случаев исправить возникшую проблему сравнительно просто.

Если вы решили отключить графический ключ, PIN-код или пароль на Android телефоне, при этом в настройках безопасности выбрать незащищенные варианты нельзя, а вместо этого вы видите сообщение о том, что это запрещено или отключено администратором, политикой шифрования или хранилищем учетных данных, в большинстве случаев исправить возникшую проблему сравнительно просто.

В этой инструкции о том, как убрать «Запрещено администратором», если выбор опций разблокировки «Провести по экрану» или отсутствие блокировки запрещено, а вам требуется отключить графический ключ, PIN или пароль и сменить способ блокировки экрана Android. Возможно, вам будет интересно: Необычные способы использования Android.

Отключено администратором, политикой шифрования или хранилищем учетных данных — снимаем запрет на смену способа блокировки

Небезопасные способы блокировки экрана могут включаться в следующих случаях: на телефоне установлено какое-то приложение, имеющее права администратора и запрещающее использование Android без графического ключа или пароля, включено шифрование хранилища телефона (для некоторых более старых моделей), по причине некоторых установленных сертификатов учетных данных. Соответственно, для снятия ограничения, можно использовать следующий порядок действий:

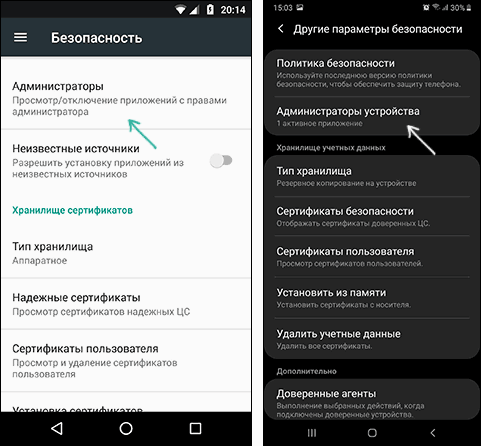

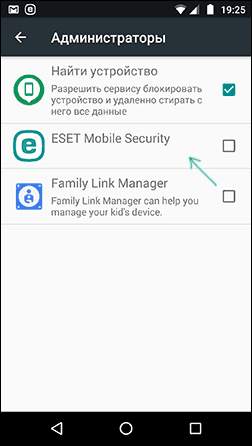

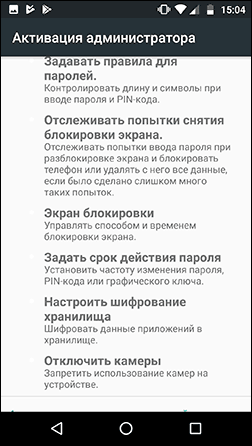

- Зайдите в список администраторов устройства. Обычный путь: Настройки — Безопасность — Администраторы. Но возможны и иные варианты (зависит от модели смартфона), например, на Samsung Galaxy последних моделей: Настройки — Биометрия и безопасность — Другие параметры безопасности — Администраторы устройства.

- Если в списке приложений, являющихся администраторами Android, присутствуют антивирусы, какие-то альтернативные блокировщики экрана, утилиты для защиты устройства, именно они могут вызывать появление сообщения «Запрещено администратором, политикой шифрования или хранилищем учетных данных». Попробуйте убрать сторонние приложения из администраторов (по умолчанию в этом списке обычно находятся лишь «Найти устройство» и «Google Pay»).

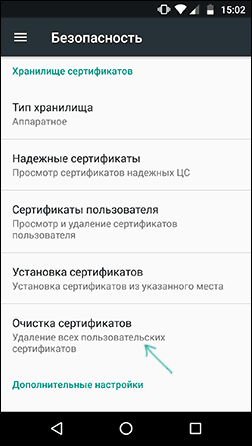

- Если предыдущий шаг не помог, попробуйте очистить хранилище учетных данных. Стандартный путь: Настройки — Безопасность — Очистка сертификатов. Другие распространенные пути: Настройки — Биометрия и безопасность — Другие параметры безопасности — Удалить учетные данные; Экран блокировки и защиты — Другие параметры безопасности — Удалить все сертификаты (учетные данные/записи).

- Как правило, удаление сертификатов помогает в решении проблемы. Если же нет, проверьте, а не включено ли у вас вручную шифрование данных в хранилище. Пункт присутствует не на любом Android-телефоне и находится в Настройки — Безопасность — Шифрование. Если у вас есть такой раздел и в нем указано «Зашифровано», расшифровка может помочь в решении проблемы.

Еще раз отмечу, что в зависимости от конкретной марки телефона и версии Android, путь в настройках может слегка отличаться, но логика действий во всех случаях остается одна и та же.

Если ни один из способов не помог, а разобраться, какие еще функции безопасности устройства (а обычно дело именно в них) могут мешать снижению уровня безопасности, могу предложить лишь способ со сбросом устройства, однако при этом данные с него будут удалены и вам заранее следует позаботиться о сохранении важных файлов, аккаунтов и паролей. Также учитывайте, что если у вас подключена карта памяти, отформатированная как внутренняя память, даже если вы отключите её на время сброса, данные с неё будут более недоступны.

Сброс Android обычно выполняется в разделах «Настройки» — «Восстановление и сброс», «Настройки» — «Общие настройки» — «Сброс» и аналогичных.

В будущем, при предоставлении какому-то приложению прав администратора на Android, обращайте внимание на список прав: если в нем присутствуют пункты «Экран блокировки» и «Отслеживать попытки снятия блокировки экрана», такое приложение вновь может вызывать рассмотренную проблему.

Надеюсь, инструкция была полезной и помогла исправить ситуацию и сменить тип блокировки вашего устройства.

Извлечение аппаратного ключа полнодисковой защиты в телефонах Android на процессорах Qualcomm

Эксплоит опубликован на Github

Компания Google начала внедрять полное шифрование диска (Full Disk Encryption, FDE) по умолчанию с версии Android 5.0 Lollipop. В первое время, когда шифрование реализовали в устройствах Nexus 6, многие пользователи жаловались на снижение производительности при чтении и записи данных на накопитель, но с версии Android 6.0 эту проблему вроде бы решили.

Полное шифрование диска защищает всю информацию на телефоне даже в том случае, если устройство попало в руки правоохранительных органов или других злоумышленников.

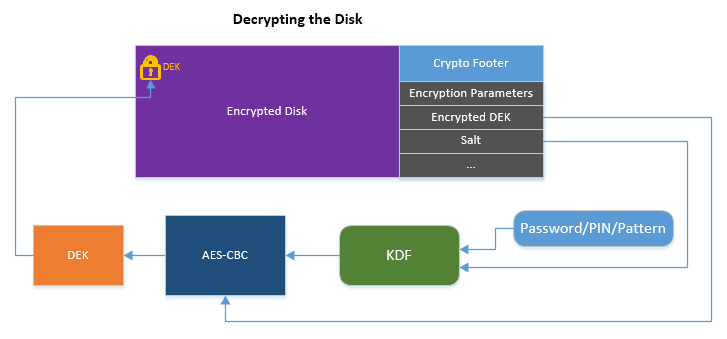

При включенном шифровании любая информация на телефоне автоматически на лету шифруется ключом AES перед записью на носитель. И наоборот, при считывании информации она автоматически расшифровываются этим ключом.

На устройствах iOS 9 этот ключ является производной функцией от пользовательского пароля и уникального 256-битного аппаратного ключа, зашитого в смартфон на заводе. Взломать шифрование такого уровня с помощью брутфорса не может даже ФБР, как известно из недавней истории со смартфоном стрелка из Сан-Бернардино, из-за которого ФБР и Apple дошли до суда. В итоге ФБР всё-таки сумело взломать телефон с помощью неизвестной 0day-уязвимости. Как можно понять из слов главы госструктуры, за обход защиты ФБР пришлось заплатить хакерам более миллиона долларов.

Полное шифрование диска в iOS

Таким образом, брутфорс FDE возможен только с использованием конкретного аппаратного устройства. Это значительно затрудняет проведение атаки. В обычном случае можно было бы создать миллион копий и распараллелить брутфорс в облачном сервисе, что позволяет очень быстро подобрать 99% реальных паролей. Но в данном случае приходится ограничиваться единственным устройством, на котором Apple добавляет ещё и дополнительные помехи — задержки между попытками ввода пароля, ограничение на максимальное количество попыток и т.д. Вот почему для спецслужб исключительно важно найти способ извлечения аппаратного UID, тогда брутфорс пароля становится банальной технической задачей.

Полное шифрование диска в Android 5.0+ реализовано несколько иначе, чем в iOS 9, и подробно описано в блоге Николая Еленкова и в официальной документации Android.

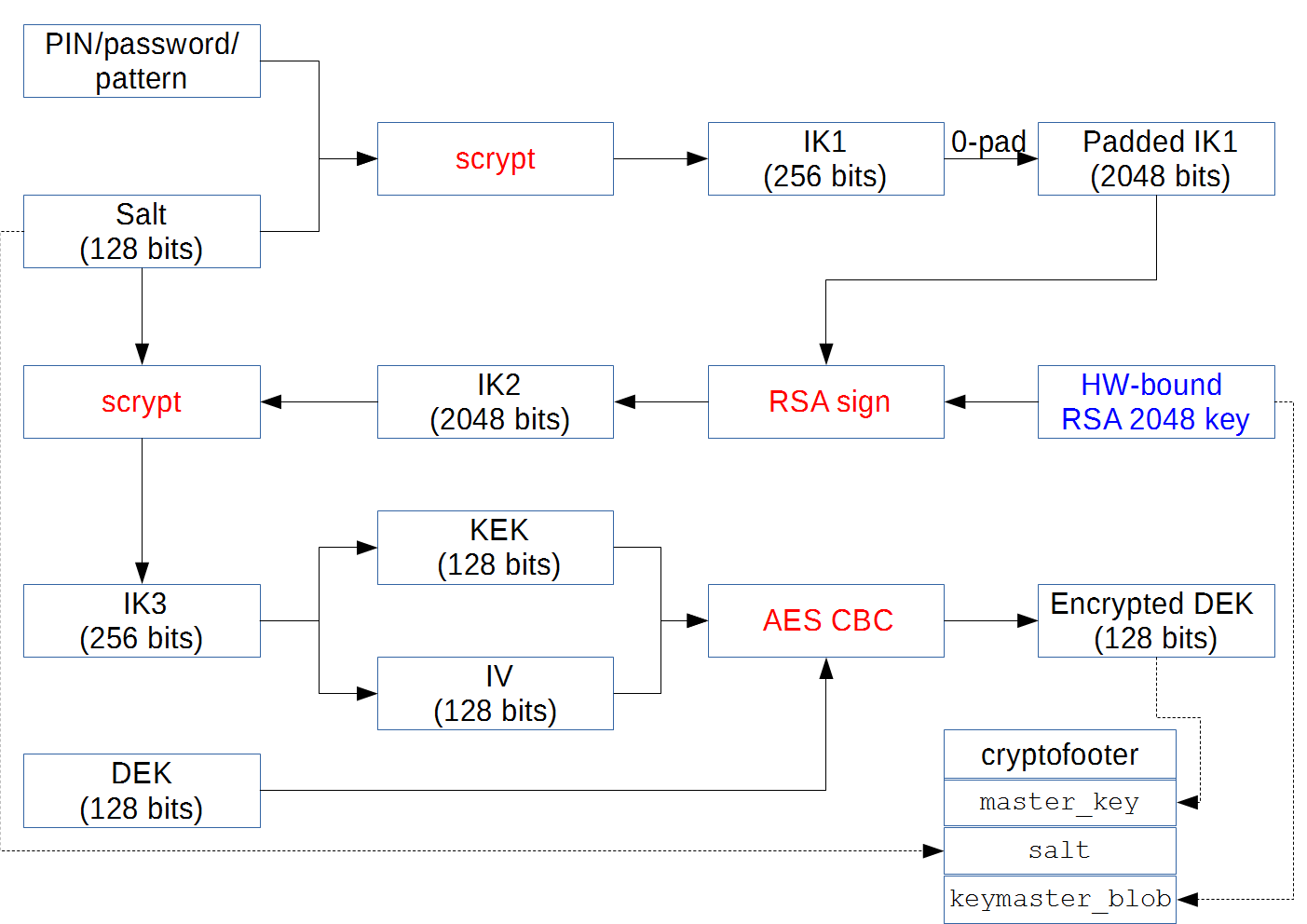

Здесь ключ шифрования тоже является производной функцией от обычно слабого пользовательского пароля, но также от случайным образом сгенерированного 128-битного мастер-ключа (Device Encryption Key — DEK) и случайно сгенерированной 128-битной соли. Поле генерации DEK защищается с помощью тщательно продуманной схемы, в которой используются введённые пользователем значения — пинкод/пароль/паттерн (графический ключ) для входа. Затем зашифрованный DEK помещается в специальное зашифрованное хранилище под названием crypto footer. Все эти уровни шифрования нужно преодолеть, прежде чем расшифровать DEK, а затем любую информацию, записанную на накопителе.

Как и в случае с iOS 9, в операционной системе Android реализована привязка схемы шифрования к конкретному аппаратному обеспечению, чтобы не допустить брутфорса на копиях операционной системы. Функцию аппаратной привязки выполняет специальное аппаратное хранилище — KeyMaster, которое работает в особом окружении Trusted Execution Environment (TEE), полностью независимом от операционной системы Android. Защищённость ключей в окружении KeyMaster имеет важнейшее значение. Только это защищает систему полного шифрования диска от проведения эффективного брутфорса в параллельных потоках на копиях ОС.

В устройствах Android изолированное окружение никогда не выдаёт свой собственный ключ наружу в «небезопасную» среду. Наоборот, модуль KeyMaster получает из небезопасной среды «блоб ключа» (key blob), расшифровывает хранящийся там ключ — и отдаёт его обратно. Другими словами, работа системы шифрования возможна только непосредственно на аппаратном устройстве, но не в виртуальной среде на другом компьютере.

В общем весь процесс схематично можно изобразить на такой диаграмме, которую приводит Николай Еленков.

Защиту окружения KeyMaster и выполнение команд на выделенном безопасном процессоре обеспечивает защищённая среда, предоставленная производителем оборудования. В Случае с Qualcomm это среда QSEE (Qualcomm Secure Execution Environment). Она допускает к исполнению на выделенном процессоре только отдельные маленькие приложения, которые называются «трастлеты» (trustlets). Один из таких трастлетов — KeyMaster. В исходном коде Android есть инструкции для обращения к приложению KeyMaster. На самом деле трастлет поддерживает всего четыре инструкции:

KeyMaster работает в точности как описано выше: он получает блоб ключа, вычисляет подпись и помещает её в буфер.

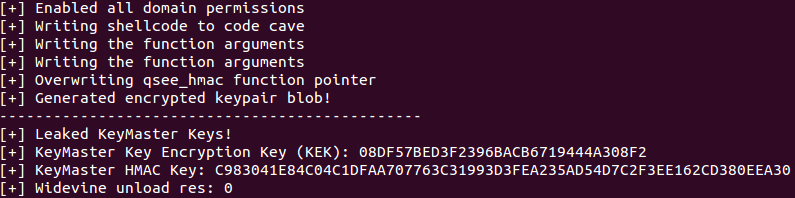

И вот теперь мы подошли именно к тому этапу, на котором действует новый эксплоит, который появился в открытом доступе 30 июня (репозиторий на Github). Эксплоит использует недавно найденные уязвимости CVE-2015-6639 и CVE-2016-2431.

Автор эксплоита, специалист по безопасности Гал Беньямини (Gal Beniamini) написал поддельную версию приложения QSEE и с помощью вышеупомянутых уязвимостей сумел загрузить её в защищённое окружение, тем самым осуществив повышение полномочий и взломав защиту окружения QSEE, которое участвует в процессе генерации ключа для шифрования диска.

Таким образом, гипотетический злоумышленник может «подделать» аппаратную составляющую ключа шифрования и осуществить брутфорс остальных компонентов, обойдя защиту Android на количество повторных попыток. Остаётся только подобрать перебором пользовательский пинкод/пароль.

Кстати говоря, для того редкого случая, когда пользователь установил для шифрования по-настоящему сложный пароль с высокой энтропией и его не удаётся подобрать брутфорсом за приемлемое время, есть запасной план. Если взломать шифрование действительно крайне необходимо, то можно найти точно такой же телефон, той же модели, с такими же царапинами и защитным корпусом — и запрограммировать его на отправку пароля, как только жертва введёт его. Этот поддельный аппарат подкладывается жертве вместо оригинального. Чтобы избежать раскрытия и одновременно устранить риск введения жертвой неправильного пароля с первой попытки, телефон должен быть запрограммирован на то, что никакой введённый пароль он не принимает как правильный.

Но это уже крайний случай, конечно. Обычные пинкоды и пароли на самом деле подобрать довольно просто, если нет аппаратных ограничений на брутфорс.

Есть интересный момент. Защищённую среду на мобильных устройствах устанавливает не сама компания Qualcomm, а OEM-производители. Они могут сотрудничать с правоохранительными органами той страны, в юрисдикции которой находятся, и выполнять требования судебных запросов. Соответственно, если подобная криптографическая схема будет реализована российским производителем, то информация на смартфоне будет рассекречена по запросу российского суда.

И ещё один интересный момент. Несмотря на то, что Гал Беньямини несколько месяцев обсуждал данные уязвимости с Qualcomm и Google, исправить их не так просто — здесь недостаточно программного апгрейда (для двух уязвимостей патчи для Android вышли в январе и мае), а может понадобиться аппаратный апгрейд. Дело в том, что если злоумышленник получит устройство, то теоретически может откатить программный апгрейд, вернуть аппарат на уязвимую версию и провести атаку.

Как уже говорилось выше, код эксплоита опубликован на Github. Вот схема его работы.

Гал Беньямини написал несколько скриптов на Python, которые упрощают брутфорс после срабатывания эксплоита. В комментариях к его блогозаписи коллеги выразили желание помочь в портировании скрипта на мощнейшую платформу для брутфорса hashcat/oclHashcat.

Беньямини предполагает, что компания Google вместе с OEM-сборщиками выработают новую абсолютно надёжную схему аппаратно-программного шифрования, которую даже теоретически невозможно будет взломать.

Будем надеется, что такую схему реализуют на новом поколении Android-устройств.

Окончательные решения для восстановления данных с зашифрованной SD-карты на компьютере и телефоне

Размещено от Джейн Уинстон Апрель 27, 2021 17: 13

«Я зашифровал свою SD-карту в своем Samsung Galaxy S7, но теперь я забыл пароль и не могу получить доступ к файлам на нем. Есть ли способ восстановить данные с зашифрованной SD-карты? Пожалуйста, помогите».

Шифрование является важной технологией в этом цифровом мире. Чтобы удовлетворить такие требования, многие производители внедрили функцию шифрования в свои продукты хранения, такие как SD-карты. Однако каждая монета имеет две стороны, так же как и шифрование. Доступ к данным становится более сложным, особенно когда вы забыли свой пароль. Означает ли это, что вы не можете вечно использовать свои файлы на зашифрованной SD-карте? Ответ — нет. И в этом уроке мы покажем вам, как расшифровать SD-карту и получить доступ к вашим данным.

- Часть 1: Что означает шифрование SD-карты

- Часть 2: Как расшифровать SD-карту

- Часть 3: Как восстановить данные с зашифрованной SD-карты

- Часть 4. Часто задаваемые вопросы по расшифровке SD-карты

Часть 1 : Что означает шифрование SD-карты

Прежде всего, что означает шифрование SD-карты? Это самый эффективный способ обеспечить безопасность ваших данных. После шифрования SD-карты каждый, кто хочет получить доступ к вашим данным, должен ввести секретный ключ или пароль для его расшифровки.

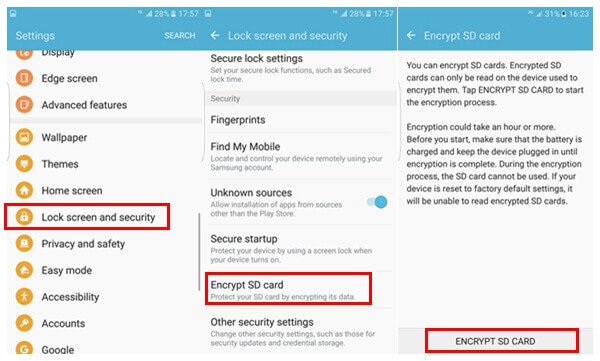

Другими словами, люди без вашего разрешения не могут получить доступ к вашим файлам на зашифрованной SD-карте. И вы можете выполнить следующие шаги, чтобы зашифровать SD-карту и защитить ваши данные. В качестве примера мы используем Samsung Galaxy S7. Рабочий процесс аналогичен на других телефонах.

Шаг 1 , Вставьте SD-карту в телефон и переместите на нее данные, которые вы хотите зашифровать. Перейдите в панель задач и откройте приложение «Настройки».

Шаг 2 . Прокрутите вниз, чтобы найти параметр «Блокировка экрана и безопасность», нажмите на него и затем нажмите «Зашифровать SD-карту».

Шаг 3 . Затем снова нажмите «Зашифровать SD-карту» в нижней части экрана, вам будет предложено «нарисовать скороговорку» или ввести пароль / PIN-код для шифрования SD-карты.

Совет: лучше использовать знакомый пароль и записать его в блокнот.

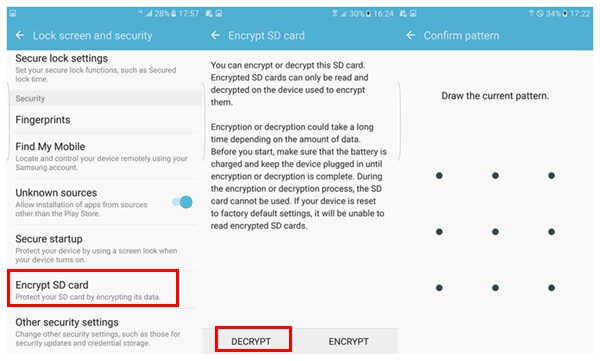

Часть 2 : Как расшифровать SD-карту

После шифрования SD-карты каждый раз, когда вы получаете доступ к данным на SD-карте, вам будет предложено ввести пароль. Если вы устали от этого, расшифровка SD-карты может упростить доступ к данным. Это обратный процесс шифрования SD-карты.

Шаг 1 . Разблокируйте смартфон, перейдите в «Настройки»> «Экран блокировки и безопасность»> «Зашифровать SD-карту».

Шаг 2 . Нажмите кнопку «Расшифровать» внизу, а затем опустите свой пароль или шаблон, чтобы избавиться от шифрования. Теперь вы можете открыть свою SD-карту и в обычном режиме просматривать, редактировать или удалять файлы.

Рекомендую: Apeaksoft Data Recovery

Как упоминалось ранее, даже если вы забыли свой пароль для SD-карты, вы можете вернуть свои данные. Все, что вам нужно, это профессиональная программа восстановления данных, такая как Apeaksoft Восстановление данных, Его основные функции:

1. Легко использовать. Восстановление данных может извлечь данные с зашифрованной SD-карты, флэш-накопителя, карты памяти и других носителей информации в один клик.

2. Доступен в различных ситуациях. Независимо от того, что ваши файлы были потеряны из-за забытого пароля, случайного удаления, нападения вируса, сбоя системы или формата, этот инструмент восстановления данных может вернуть ваши файлы.

3. Поддержка более широкого диапазона типов данных. Он работает для всех изображений, документов, аудио, видео форматов, электронной почты и т. Д.

4. Восстановить удаленные и потерянные данные. Лучшее программное обеспечение для восстановления SD-карты с шифрованием может вернуть ваши файлы в оригинальном формате и качестве.

5. Предварительный просмотр для выборочного восстановления. После сканирования вы можете просмотреть восстанавливаемые файлы и выбрать конкретные для восстановления.

6. Быстрее и легче. Этот инструмент восстановления данных является легким и может восстановить потерянные файлы быстро и безопасно.

7. Кроме того, восстановление данных совместимо с Windows 10 / 8.1 / 8 / 7 / Vista / XP.

Одним словом, это лучшее решение о том, как восстановить данные с зашифрованной SD-карты.

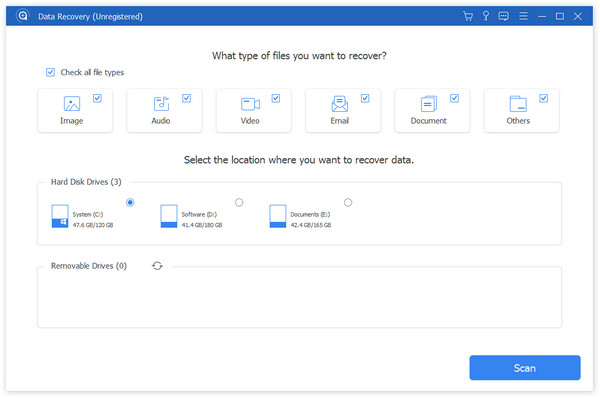

Часть 3 Восстановить данные с зашифрованной SD-карты

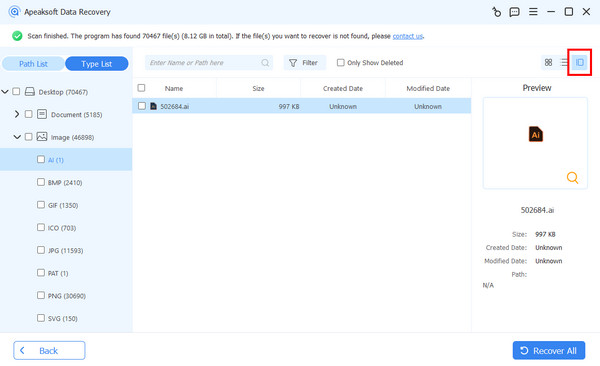

Шаг 1 , Сканирование всей зашифрованной SD-карты для поиска потерянных файлов

Загрузите и установите Data Recovery на свой компьютер. Запустите лучшее программное обеспечение для восстановления SD-карты и вставьте зашифрованную SD-карту в свой компьютер, если вы забудете пароль. В главном интерфейсе вам будут представлены две части, типы данных и местоположения. Перейдите в первый раздел и выберите нужные типы данных, такие как изображение, видео, аудио и т. Д. Затем перейдите во второй раздел и выберите свою SD-карту в области «Съемные устройства». После настройки вы можете нажать кнопку «Сканировать», чтобы начать поиск данных на SD-карте.

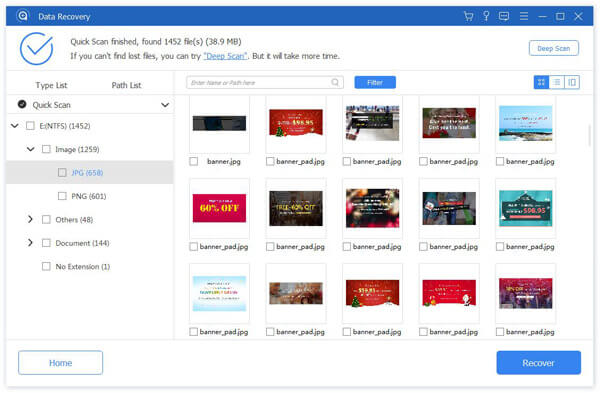

Шаг 2 , Предварительный просмотр файлов перед восстановлением SD-карты

После быстрого сканирования вы попадете в окно результатов. И восстанавливаемые файлы будут отсортированы по категориям и форматам. Например, щелкните параметр «Изображение» на левой боковой панели, и вы получите несколько папок с названиями PNG, JPG, ICO, GIF и т. Д. Если не уверены, перейдите в каждую папку и просмотрите файлы, которые можно восстановить. Кроме того, функция «Фильтр» на верхней ленте может помочь вам быстро найти файлы, введя ключевые слова в строку поиска.

Совет: Если вы не можете найти нужные файлы, нажмите кнопку «Глубокое сканирование» в верхнем правом углу, чтобы выполнить глубокое сканирование.

Шаг 3 , Восстановите зашифрованную SD-карту в один клик

Чтобы вернуть свои видео, изображения, аудио и другие файлы с зашифрованной SD-карты, установите флажок перед каждым желаемым файлом. Нажмите кнопку «Восстановить», чтобы начать извлечение файлов с зашифрованной SD-карты на свой компьютер. Когда это будет сделано, нажмите кнопку «Открыть папку» в окне «Восстановление завершено», чтобы открыть папку, в которой хранятся ваши файлы. Затем вы можете просматривать, копировать и вставлять или редактировать их как обычно.

Часть 4 : Часто задаваемые вопросы по расшифровке SD-карты

1. Как отформатировать SD-карту?

к форматировать SD-карту, вам нужно вставить SD-карту в ваш телефон Android. Откройте свой телефон и перейдите в Настройки. Затем найдите параметр «Хранилище» и затем выберите «Форматировать SD-карту», чтобы стереть все данные на нем.

2. Как восстановить удаленные данные с SD-карты на Mac?

Вы можете использовать Apeaksoft Data Recovery, которая предназначена для людей, которые хотят восстановить данные с зашифрованной SD-карты, флешки, карты памяти и других носителей на Mac. По сравнению с другими инструментами Mac для восстановления SD-карт, он более профессиональный и надежный.

3. Почему моя SD-карта заблокирована или защищена от записи?

Когда вы намеренно или случайно переключаете переключатель блокировки, блокировка SD-карты включается, и вы не можете редактировать и удалять текущие данные на ней.

4. Как исправить поврежденную SD-карту?

Самый простой способ — обратиться к инструменту восстановления данных, такому как Apeaksoft Data Recovery, чтобы получить данные с поврежденной SD-карты. Просто скачайте и установите программное обеспечение для восстановления данных на ПК с Windows или Mac. Затем запустите его для сканирования поврежденной SD-карты. После завершения сканирования вы можете выбрать данные для восстановления.

Вывод:

В этом посте мы говорили о зашифрованной SD-карте и о том, как предотвратить потерю данных на зашифрованной SD-карте, если вы забудете пароль. Видимо, люди не предпочитают, чтобы другие получали доступ к своим данным. Рекомендуется перенести личные данные на SD-карту и зашифровать их. В дополнение к расшифровке SD-карты вы можете получить данные с зашифрованной SD-карты с помощью профессиональных программ восстановления данных, таких как Apeaksoft Data Recovery. Он не только прост в использовании, но и не требует пароля. Мы хотим, чтобы наши руководства и рекомендации были полезны для вас.